จะพิจารณาอย่างไรเมื่อเลือกสวิตช์ KVM ระยะไกล?

เมทริกซ์ KVM ระยะไกลได้พัฒนาขึ้นจากฟังก์ชั่นการจัดการเริ่มต้นไปยังตู้เดียวในท้องถิ่นไปจนถึงการควบคุมระยะไกลและการบำรุงรักษาขึ้นอยู่กับ IP และยังได้พัฒนาให้กับผู้ที่มีหน้าจอ (LCD, หน้าจอ LED) ซึ่งสะดวกสำหรับผู้ใช้ในการใช้งานและบำรุงรักษาในสถานที่ในสถานการณ์ต่างๆเช่นศูนย์ข้อมูลและห้องคอมพิวเตอร์ เมื่อผู้ใช้ของเราเลือก IP REMOTE KVM Switches ปัจจัยสำคัญที่เราต้องพิจารณาคืออะไร?

Ⅰ. KVM Matrix over IP: การเข้าถึงระยะไกลและความสามารถในการปรับขนาด

เมื่อใช้ IP เพื่อเข้าถึงอุปกรณ์ศูนย์ข้อมูลโดยตรงควรเลือกเมทริกซ์ KVM แบบ IP ตามสถาปัตยกรรมเครือข่ายที่มีอยู่เพื่อหลีกเลี่ยงการพิจารณาการออกแบบพิเศษ IP KVM Matrix สามารถเข้าถึงเซิร์ฟเวอร์พีซีจากระยะไกลซึ่งสามารถรักษาความปลอดภัยเซิร์ฟเวอร์พีซีในห้องเซิร์ฟเวอร์

ด้วยการอัปเกรดเครือข่ายอย่างต่อเนื่องจำนวนผู้ใช้จำนวนเซิร์ฟเวอร์และอุปกรณ์เครือข่ายจะเพิ่มขึ้นทุกวันดังนั้นIP จาก KVMระบบจะต้องสามารถติดตามก้าวของการขยายตัวทางธุรกิจ ดังนั้นจึงจำเป็นต้องมองหาเมทริกซ์ KVM ระยะไกลที่เชื่อถือได้จัดการได้และปรับขนาดได้ ระบบเมทริกซ์ KVM ที่ใช้ IP สามารถเติบโตไปพร้อมกับอุตสาหกรรมต่างๆและรองรับผู้ใช้พร้อมกันจำนวนมากโดยไม่ต้องดัดแปลงโครงสร้างพื้นฐานภายใน หากคุณมีการติดตั้ง KVM แบบดั้งเดิมแล้วคุณควรมองหาเมทริกซ์ KVM ผ่าน IP ที่มีความสามารถ Cascade คุณลักษณะนี้จะช่วยให้คุณสามารถใช้สถาปัตยกรรมที่มีอยู่ได้ต่อไป

Ⅱ. IP ตาม KVM Matrix: ความยืดหยุ่นและความเข้ากันได้

ไอพีKVM Matrixสามารถรองรับอุปกรณ์เป้าหมายประเภทต่างๆ มันเป็นระบบการกระจายอำนาจซึ่งเชื่อมต่อเครื่องส่งสัญญาณ KVM และตัวรับสัญญาณ KVM โดย CAT6เพียงก็ยังสามารถเข้ากันได้กับระบบบุคคลที่สามเช่นระบบ SCADA ระบบกล้องวงจรปิดเซิร์ฟเวอร์ฯลฯไม่จำกัดการเชื่อมต่ออินพุตและเอาต์พุตสามารถอัปลิงค์ LAN switchers เพื่อให้ตำแหน่งที่แตกต่างกันสามารถทำการเชื่อมต่อได้เช่นกัน

Ⅲ. IP ตาม KVM Matrix: ความปลอดภัยและการตรวจสอบ

ไม่มีบริษัทต้องการข้อมูลและข้อมูลลูกค้าที่จะตกอยู่ในมือของผู้อื่น เนื่องจากภัยคุกคามด้านความปลอดภัยที่หลากหลายการพึ่งพาวิธีการป้องกันเพียงจุดเดียวไม่ใช่ทางเลือกที่ชาญฉลาด KVM Matrix over IP มีคุณสมบัติดังต่อไปนี้:

1.การจัดการการอนุญาตอย่างปลอดภัยสร้างบัญชีผู้ใช้ที่แตกต่างกันด้วยการอนุญาตที่แตกต่างกัน

2.การเข้ารหัส3DES

3.การสนับสนุนระบบ userlog

ตัวแปลงสัญญาณวิดีโอ HDMI 2K

ตัวแปลงสัญญาณวิดีโอ HDMI 2K

ตัวแปลงสัญญาณวิดีโอ DVI 2K

ตัวแปลงสัญญาณวิดีโอ DVI 2K

ตัวแปลงสัญญาณวิดีโอ SDI 2K

ตัวแปลงสัญญาณวิดีโอ SDI 2K

ตัวแปลงสัญญาณวิดีโอ HDMI 2K-รุ่นโต๊ะ/พื้น

ตัวแปลงสัญญาณวิดีโอ HDMI 2K-รุ่นโต๊ะ/พื้น

ตัวแปลงสัญญาณวิดีโอ DVI 2K-รุ่นโต๊ะ/พื้น

ตัวแปลงสัญญาณวิดีโอ DVI 2K-รุ่นโต๊ะ/พื้น

ตัวเข้ารหัสวิดีโอ HDMI 2K

ตัวเข้ารหัสวิดีโอ HDMI 2K

ตัวเข้ารหัสวิดีโอ DVI 2K

ตัวเข้ารหัสวิดีโอ DVI 2K

เครื่องเข้ารหัสวิดีโอ SDI 2K

เครื่องเข้ารหัสวิดีโอ SDI 2K

ตัวเข้ารหัสวิดีโอ VGA 2K

ตัวเข้ารหัสวิดีโอ VGA 2K

ตัวถอดรหัสผนังวิดีโอ2K (HDMI DVI)

ตัวถอดรหัสผนังวิดีโอ2K (HDMI DVI)

ตัวเข้ารหัสวิดีโอ4K HDMI

ตัวเข้ารหัสวิดีโอ4K HDMI

ตัวถอดรหัสวิดีโอ4K HDMI

ตัวถอดรหัสวิดีโอ4K HDMI

ตัวถอดรหัสวิดีโอผนัง4K HDMI

ตัวถอดรหัสวิดีโอผนัง4K HDMI

ตัวถอดรหัสวิดีโอผนัง4K HDMI DVI

ตัวถอดรหัสวิดีโอผนัง4K HDMI DVI

ตัวแปลงสัญญาณช่องสัญญาณคู่4K HDMI

ตัวแปลงสัญญาณช่องสัญญาณคู่4K HDMI

ตัวถอดรหัส8K HDMI

ตัวถอดรหัส8K HDMI

กล่อง Ai AIVC-16CH

กล่อง Ai AIVC-16CH

ตัวเข้ารหัส KVM 2K-HDMI

ตัวเข้ารหัส KVM 2K-HDMI

ตัวเข้ารหัส KVM 2K-DVI

ตัวเข้ารหัส KVM 2K-DVI

ตัวเข้ารหัส KVM 2K-SDI

ตัวเข้ารหัส KVM 2K-SDI

ตัวเข้ารหัส KVM 2K-DVI-I(VGA)

ตัวเข้ารหัส KVM 2K-DVI-I(VGA)

ตัวถอดรหัส KVM 2K-HDMI

ตัวถอดรหัส KVM 2K-HDMI

ตัวเข้ารหัส KVM 4K-HDMI DP

ตัวเข้ารหัส KVM 4K-HDMI DP

4K @ 60 KVM Encoder - HDMI

4K @ 60 KVM Encoder - HDMI

ตัวเข้ารหัส KVM 4K-HDMI HDMI

ตัวเข้ารหัส KVM 4K-HDMI HDMI

ตัวเข้ารหัส KVM 4K-HDMI

ตัวเข้ารหัส KVM 4K-HDMI

ตัวถอดรหัส4K KVM-HDMI

ตัวถอดรหัส4K KVM-HDMI

ตัวถอดรหัส4K KVM-HDMI DVI

ตัวถอดรหัส4K KVM-HDMI DVI

4K60 4:4:4 KVM Encoder - HDMI

4K60 4:4:4 KVM Encoder - HDMI

4K60 4:4:4 KVM Decoder-HDMI

4K60 4:4:4 KVM Decoder-HDMI

4K60 4:4:4 KVM Encoder - HDMI SDI

4K60 4:4:4 KVM Encoder - HDMI SDI

4K60 4:4:4 KVM Decoder - HDMI SDI

4K60 4:4:4 KVM Decoder - HDMI SDI

ตัวถอดรหัส5K KVM-HDMI DP

ตัวถอดรหัส5K KVM-HDMI DP

Phinx-36พอร์ตไฟเบอร์ KVM Matrix

Phinx-36พอร์ตไฟเบอร์ KVM Matrix

Phinx-72พอร์ตไฟเบอร์ KVM Matrix

Phinx-72พอร์ตไฟเบอร์ KVM Matrix

Phinx-144พอร์ตไฟเบอร์ KVM Matrix

Phinx-144พอร์ตไฟเบอร์ KVM Matrix

Phinx-288พอร์ตไฟเบอร์ KVM Matrix

Phinx-288พอร์ตไฟเบอร์ KVM Matrix

Phinx-576พอร์ตไฟเบอร์ KVM Matrix

Phinx-576พอร์ตไฟเบอร์ KVM Matrix

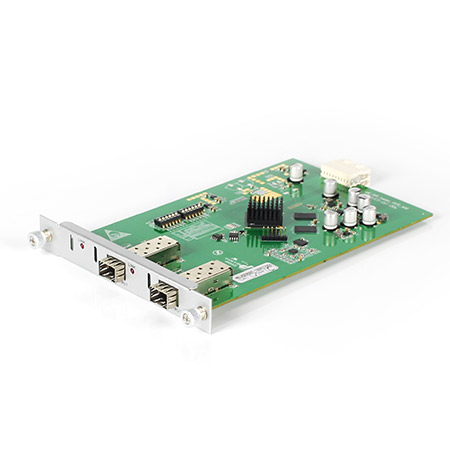

การ์ดโมดูล phinx-i/o SFP

การ์ดโมดูล phinx-i/o SFP

Phinx-การ์ดวิดีโอติดผนังและ SFP

Phinx-การ์ดวิดีโอติดผนังและ SFP

Phinx-การ์ดจอ (6IN6OUT)

Phinx-การ์ดจอ (6IN6OUT)

เครื่องส่งสัญญาณ4K KVM-HDMI

เครื่องส่งสัญญาณ4K KVM-HDMI

4K KVM Transmitter-HDMI HDMI LOOP

4K KVM Transmitter-HDMI HDMI LOOP

เครื่องส่งสัญญาณ KVM 4K-DVI

เครื่องส่งสัญญาณ KVM 4K-DVI

เครื่องส่งสัญญาณ KVM 4K-DVI DVI LOOP

เครื่องส่งสัญญาณ KVM 4K-DVI DVI LOOP

4K60เครื่องส่งสัญญาณ KVM-HDMI

4K60เครื่องส่งสัญญาณ KVM-HDMI

เครื่องส่งสัญญาณ KVM 2K-VGA

เครื่องส่งสัญญาณ KVM 2K-VGA

ตัวรับสัญญาณ KVM 4K-HDMI

ตัวรับสัญญาณ KVM 4K-HDMI

ตัวรับสัญญาณ KVM 4K-DVI

ตัวรับสัญญาณ KVM 4K-DVI

ตัวรับสัญญาณ KVM Quad-View-HDMI

ตัวรับสัญญาณ KVM Quad-View-HDMI

4K60 KVM Receiver - HDMI

4K60 KVM Receiver - HDMI

4K60 Quad-View KVM Receiver

4K60 Quad-View KVM Receiver

ตัวรับสัญญาณ KVM 2K-HDMI

ตัวรับสัญญาณ KVM 2K-HDMI

ตัวรับสัญญาณ KVM 2K-DVI

ตัวรับสัญญาณ KVM 2K-DVI

ตัวรับสัญญาณ KVM 2K-VGA

ตัวรับสัญญาณ KVM 2K-VGA

เมทริกซ์วิดีโอ2K-8x8

เมทริกซ์วิดีโอ2K-8x8

เมทริกซ์วิดีโอ2K-16x16

เมทริกซ์วิดีโอ2K-16x16

เมทริกซ์วิดีโอ2K-32x32

เมทริกซ์วิดีโอ2K-32x32

เมทริกซ์วิดีโอ2K-72x72

เมทริกซ์วิดีโอ2K-72x72

เมทริกซ์วิดีโอ2K-144x144

เมทริกซ์วิดีโอ2K-144x144

4K Video Matrix Switcher - 8x8

4K Video Matrix Switcher - 8x8

4K Video Matrix Switcher - 18x18

4K Video Matrix Switcher - 18x18

4K Video Matrix Switcher - 72x72

4K Video Matrix Switcher - 72x72

4K Video Matrix Switcher - 144x144

4K Video Matrix Switcher - 144x144

HD-2K มิกซ์การ์ดอินพุต HDMI

HD-2K มิกซ์การ์ดอินพุต HDMI

มิกซ์ HD-2K การ์ดอินพุต DVI

มิกซ์ HD-2K การ์ดอินพุต DVI

HD-2K ผสม SDI input CARD

HD-2K ผสม SDI input CARD

การ์ดเชื่อมต่อ VGA แบบ HD-2K มิกซ์

การ์ดเชื่อมต่อ VGA แบบ HD-2K มิกซ์

HD-2K ผสม AV input CARD

HD-2K ผสม AV input CARD

HD-HDMI มิกซ์ UHD input CARD

HD-HDMI มิกซ์ UHD input CARD

มิกซ์การ์ดอินพุตไฟเบอร์ HD

มิกซ์การ์ดอินพุตไฟเบอร์ HD

การ์ดอินพุต HD-IP ผสม

การ์ดอินพุต HD-IP ผสม

การ์ดเอาต์พุต HD-HDMI ผสม

การ์ดเอาต์พุต HD-HDMI ผสม

การ์ดเอาต์พุต HD-DVI ผสม

การ์ดเอาต์พุต HD-DVI ผสม

การ์ดเอาต์พุต HD-SDI ผสม

การ์ดเอาต์พุต HD-SDI ผสม

การ์ดเอาต์พุต HD-VGA ผสม

การ์ดเอาต์พุต HD-VGA ผสม

การ์ดเอาต์พุต HD-AV ผสม

การ์ดเอาต์พุต HD-AV ผสม

การ์ดเอาต์พุตไฟเบอร์ HD ผสม

การ์ดเอาต์พุตไฟเบอร์ HD ผสม

การ์ดเอาต์พุต HD-IP ผสม

การ์ดเอาต์พุต HD-IP ผสม

การ์ดควบคุมผนังวิดีโอ HD-HDMI ผสม (1ช่อง)

การ์ดควบคุมผนังวิดีโอ HD-HDMI ผสม (1ช่อง)

การผสม HD-DVI การ์ดควบคุมผนังวิดีโอ (2ช่อง)

การผสม HD-DVI การ์ดควบคุมผนังวิดีโอ (2ช่อง)

การ์ดควบคุมผนังวิดีโอ HD-DVI ผสม (1ช่อง)

การ์ดควบคุมผนังวิดีโอ HD-DVI ผสม (1ช่อง)

การ์ดอินพุต UHD - HDMI ผสม

การ์ดอินพุต UHD - HDMI ผสม

มิกซ์การ์ดอินพุต UHD - DVI

มิกซ์การ์ดอินพุต UHD - DVI

การ์ดอินพุต UHD - SDI ผสม

การ์ดอินพุต UHD - SDI ผสม

การ์ดอินพุต UHD - VGA ผสม

การ์ดอินพุต UHD - VGA ผสม

มิกซ์การ์ดอินพุต UHD - AV

มิกซ์การ์ดอินพุต UHD - AV

ผสมการ์ดอินพุต UHD-hdbt

ผสมการ์ดอินพุต UHD-hdbt

การ์ดอินพุต UHD - Fiber ผสม

การ์ดอินพุต UHD - Fiber ผสม

ผสมการ์ดเอาต์พุต UHD-hdbt

ผสมการ์ดเอาต์พุต UHD-hdbt

การผสมการ์ดเอาต์พุต UHD - HDMI

การผสมการ์ดเอาต์พุต UHD - HDMI

ผสมการ์ดเอาต์พุต UHD - DVI

ผสมการ์ดเอาต์พุต UHD - DVI

การ์ดเอาต์พุต UHD - SDI ผสม

การ์ดเอาต์พุต UHD - SDI ผสม

การ์ดเอาต์พุต UHD - VGA ผสม

การ์ดเอาต์พุต UHD - VGA ผสม

การผสมการ์ดเอาต์พุต UHD - AV

การผสมการ์ดเอาต์พุต UHD - AV

การ์ดเอาต์พุต UHD - Fiber ผสม

การ์ดเอาต์พุต UHD - Fiber ผสม

การผสม UHD - 4K hdbt Extender

การผสม UHD - 4K hdbt Extender

ผสม UHD - 4K ไฟเบอร์ Extender

ผสม UHD - 4K ไฟเบอร์ Extender

ชุดติดตั้งแร็ค

ชุดติดตั้งแร็ค

ชุดติดตั้งบนผนัง

ชุดติดตั้งบนผนัง

EN

EN

es

es  th

th